Stasiun Kedungjati (KEJ) merupakan stasiun kereta api yang terletak di Kedungjati, Kedungjati, Grobogan. Stasiun yang terletak pada ketinggian +36 m ini berada di Daerah Operasi IV Semarang. Stasiun Kedungjati diresmikan pada bulan 21 Mei 1873. Arsitektur stasiun ini serupa dengan Stasiun Willem I di Ambarawa, bahkan dulu beroperasi jalur kereta api dari Kedungjati ke Stasiun Ambarawa , yang sudah tidak beroperasi pada tahun 1976. Pada tahun 1907, Stasiun Kedungjati yang tadinya dibangun dari kayu diubah ke bata berplester dengan peron berkonstruksi baja dengan atap dari seng setinggi 14,65 cm. Seperti Stasiun Ambarawa, stasiun ini dulu adalah stasiun pulau. Sayang sekali jalur bagian selatan yang menuju Ambarawa telah ditutup. Namun PT Kereta api telah merencanakan bahwa jalur ini akan dihidupkan kembali dan rencananya akan dapat operasi kembali pada tahun 2014. Sumber id.wikipedia.org

Home

Archives for 2013

Monday, August 12, 2013

Sunday, July 28, 2013

Install And Configure Samba Server + MiniDLNA (OpenWrt)

Samba server merupakan sebuah aplikasi file server atau juga bisa di bilang file share karna samba server sendiri bertugas untuk berbagi berkas file/folder alat pencetak seperti printer dan beberapa aplikasi pendukung lainnya, jelasnya samba server berasal dari keluarga open source :D walau begitu bukan berarti samba server hanya bisa di nikmati sesama keluarga open source saja, namun beberapa sistem operasi seperti windows xp/7/8 juga bisa mendapatkan layanan ini karena samba di buat berdasarkan protokol dalam sebuah jaringan. jelasnya bisa baca disini atau disini mengenai jauh lebih dalam mengenai samba. berikutnya MiniDLA dan apa itu MiniDLNA ReadyMedia (sebelumnya dikenal sebagai MiniDLNA) adalah sebuah perangkat lunak server media sederhana, dengan tujuan sepenuhnya kompatibel dengan klien DLNA/UPnP-AV. MiniDLNA ini dikembangkan oleh seorang karyawan Netgear ReadyNAS produk line. kurang jelas ya ? silahkan baca disini atau disini :D

Berikut ini saya melalukan penginstallan samba server dan MiniDLNA agar ke dua nya dapat saling sync folder, agar folder media yang di gunakan minidlna mebagai media penyimpanan musik video dan photo dapat langsung di manfaatkan oleh samba server :D ok berikut Step by step configurasinya.

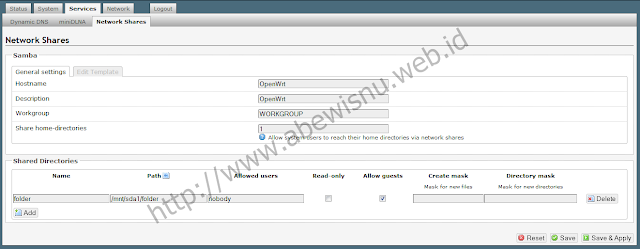

Disini saya mulai dari melalukan penginstallan konfigurasi samba server, sebelumnya perlu di ketahui, samba server di openwrt memiliki ver luci-app (WEb interface) :

# opkg update

# opkg install luci-app-samba # untuk mendukung web interface

# cd /mnt/sda1/

# mkdir <nama folder>

chmod 777 <nama folder>/ -R

# /etc/init.d/samba enable

# /etc/init.d/samba start

> Shared Directories

Isi Nama dana lokasi sesuai lokasi folder yang di share :

> Save & Apply

LIhat Video Tutorial Disini :

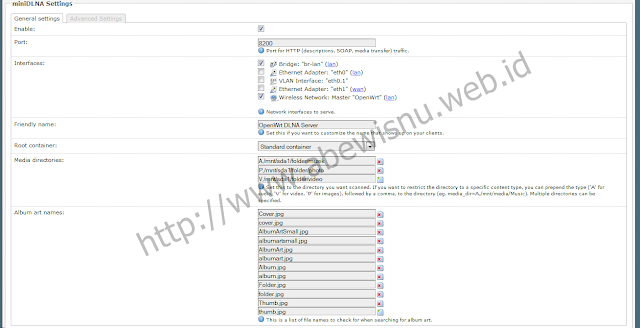

Install dan Konfigurasi MiniDLNA

# opkg install luci-app-minidlna # untuk mendukung web interface

Berikut configurasi pada luci web interface :

A = Audio

P = Photo

V = Video

A,<lokasi File>Ex.

A,/mnt/sda1/folder/musik

P,/mnt/sda1/folder/photo

V,/mnt/sda1/folder/video

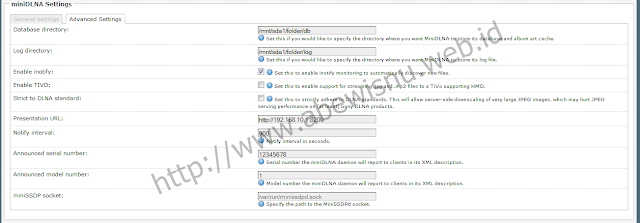

Advanced Settings

Berikut Video Tutorial :

Di atas hanya sebagai contoh sederhana pembuatan file share dan configurasinya, sedangkan di dalam video udah termasuk dimana folder saling terhub antara folder samba dan minidlnanya.

Semoga Bisa bermanfaat.

Referensi :

http://openwrtindonesia.blogspot.com/2012/09/openwrt-minidlna.html

http://minidlna.sourceforge.net/

https://wiki.archlinux.org/index.php/MiniDLNA

http://id.wikipedia.org/wiki/Samba_(perangkat_lunak)

http://diantokam.blogspot.com/2012/11/openwrt-minidlna-server.html

http://diantokam.blogspot.com/2012/11/openwrt-samba-file-server.html

Friday, July 26, 2013

Php Command Shell In OpenWrt

Agak ribet memang kalau ada beberapa perintah yang harus di jalankan melalui ssh dan itu harus membuka ssh melalui putty, sedikit share saya coba buat simple program yang udah banyak beredar di internet untuk melakukan perintah shell melalui php, dan saya cobaterapkan di openwrt, ok langsung sajah, ikuti langkah di bawah.

Untuk mendukung php berjalan di openwrt saya menginstall php5 :

Sumber Referensi :

https://www.facebook.com/groups/openwrt/doc/376652802375750/

http://php.net/manual/en/function.shell-exec.php

http://www.w3schools.com/php/php_get.asp

Untuk mendukung php berjalan di openwrt saya menginstall php5 :

# opkg install php5-cgi

# nano /etc/config/uhttpd

list interpreter ".php=/usr/bin/php-cgi"

# touch /www/shell.php

# nano /www/shell.php

<?php

error_reporting(E_PARSE);

if(isset($_GET['tombol']))

{

$shell=$_REQUEST['shell'];

$output = shell_exec($shell);

}

?>

<form name="form1" method="get" action="#">

<textarea name="textarea" id="textarea" cols="80" wrap="off" rows="10"><?php echo $output; ?></textarea></form>

<form name="UserInformationForm" method="get" action="#">

<input name="shell" type="text" id="textarea" value="<?php echo $_get['shell']; ?>" size="92">

<input name="tombol" type="submit" value="Command">

</form>

Sumber Referensi :

https://www.facebook.com/groups/openwrt/doc/376652802375750/

http://php.net/manual/en/function.shell-exec.php

http://www.w3schools.com/php/php_get.asp

Thursday, June 27, 2013

Install And Configure Proxy Polipo on OpenWrt (TP-LINK MR3420)

Hueh, udah lama gak nulis lagi dan ini share pertama saya mengenai openwrt, yah, karna udah terlalu banyak tutor yang udah ada jadi malas mau nulis tutor yang sama walau berbeda versi, hehehe, ok kali ini saya akan share mengenai proxy polipo di dalam openwrt. Mengenai apa itu proxy polipo bisa baca disini. Mengenai proxy apa saja yang bisa hadir dalam openwrt bisa baca disini, sebelum nya saya udah pernah buat video tutorial mengenai exroot di openwrt dan bisa lihat disini. pastikan bahwa anda menggunakan exroot sebagai media cache nanti.

Install proxy polipo

# opkg install polipo

# cd /mnt/sda3/

# mkdir cache

# cd cache

# mkdir polipo

# vim /etc/config/polipo

# polipo daemon configuration

config 'polipo' 'daemon'

# daemonise polipo (fork in background)

option 'daemonise' '1'

# where polipo will store its process pid

option 'pidFile' '/var/run/polipo.pid'

config 'polipo' 'general'

option 'enabled' '1'

# adress on which polipo will listen, 0.0.0.0 means all addresses

option 'proxyAddress' '192.168.1.1'

# port on which polipo will listen, default is 8123

option 'proxyPort' '8123'

# list of allowed clients to connect

list 'allowedClients' '192.168.1.0/24'

#list 'allowedClients' '127.0.0.1'

#list 'allowedClients' '192.168.2.1'

# how much RAM memory should Polipo use (in bytes).

option 'chunkHighMark' '1048576'

# enable disk cache index and serverlist of integrated polipo web interface

#option 'disableIndexing' '0'

#option 'disableServersList' '0'

# disable loging to syslog

option 'logSyslog' '0'

# set log file location (disabled when not set)

option 'logFile' '/mnt/sda3/cache/log'

config 'polipo' 'cache'

# disk cache location, you should always use external storage device

# (disabled when not set)

option 'diskCacheRoot' '/mnt/sda3/cache/polipo'

# disk cache cleanup settings

#option 'diskCacheUnlinkTime' '20d'

#option 'diskCacheTruncateTime' '5d'

#option 'diskCacheTruncateSize' '3145728'

# set to 1 if proxy is used by multiple users

#option 'cacheIsShared' '1'

config 'polipo' 'pmm'

# poor man's multiplexing semgnet size to fetch

option 'pmmSize' '8192'

Esc --> :w (shift)Tambahkan polipo dalam startup/enable-kan dan jalankan proxy polipo

# /etc/init.d/polipo enable

# /etc/init.d/polipo start

Cache bisa di lihat di dalam folder polipo :

# ls /mnt/sda3/cache/polipo

OK, semoga bermanfaat :)

Sunday, May 19, 2013

Install Zeroshell Di USB Flash Disk Dari Linux Partition Magic Live

Di kareakan zeroshell router live yang lumayan kecil karna itu zeroshell jadi lebih mudah mau di installke HDD kapasitas kecil atau juga hanya di live atau di install ke USB Flash Disk. Berikut ini salah satucara termudah untuk melakukan installasi zeroshell ke USB Flash Disk tapi juga bisa di bilang caran iniagak ribet, walau begitu mungkin tutor ini bisa bermanfaat dan membantu untuk menjadi solusi cara lainmenginstall zeroshell.

Thursday, May 09, 2013

Berkenalan Dengan Zeroshell

ZEROSHELL adalah salah satu distribusi Linux untuk server dan perangkat embedded ditujukan untuk memberikan layanan jaringan terutama LAN. zeroshell tersedia dalam bentuk Live CD atau gambar Compact Flash dan Anda dapat mengkonfigurasi zeroshell melalui tampilan interface web GUI melalui browser web Anda. Berikut ini adalah Fitur utama dari distribusi Linux Zeroshell :

- Load Balancing And Failover menggabungkan beberapa sambungan internet.

- UMTS/HSDPA koneksi dengan menggunakan modem 3G.

- RADIUS Server untuk menyediakan otentikasi aman dan manajemen otomatis dari kunci enkripsi dengan 802.11b Wireless, 802.11g dan 802.11a jaringan yang mendukung protokol 802.1x dalam EAP-TLS, EAP-TTLS dan membentuk PEAP atau otentikasi kurang aman dari klien MAC Address, WPA dengan TKIP dan WPA2 dengan CCMP (802.11i keluhan) yang didukung juga, server RADIUS mungkin juga, tergantung pada username, kelompok atau MAC Address dari pemohon tersebut, memungkinkan akses pada 802.1Q VLAN yang telah ditetapkan.

- Captive Portal untuk mendukung web login pada jaringan nirkabel dan kabel. ZEROSHELL bertindak sebagai gateway untuk jaringan di mana Portal Captive aktif dan di mana alamat IP (biasanya milik subnet swasta) secara dinamis ditugaskan oleh DHCP. Seorang klien yang mengakses jaringan pribadi ini harus mengotentikasi dirinya melalui web browser menggunakan Kerberos 5 username dan password sebelum firewall ZEROSHELL yang memungkinkan untuk mengakses LAN publik. Gateway Portal Captive sering digunakan untuk menyediakan akses internet dikonfirmasi di HotSpots di alternatif untuk protokol otentikasi 802.1X terlalu rumit untuk mengkonfigurasi bagi pengguna. ZEROSHELL mengimplementasikan fungsi Captive Portal dengan cara asli, tanpa menggunakan software tertentu lainnya NoCat atau Chillispot.

- QoS (Quality of Service) manajemen dan traffic shaping untuk mengontrol lalu lintas melalui jaringan padat. Anda akan dapat menjamin bandwidth minimum, membatasi bandwidth max dan menetapkan prioritas untuk kelas lalu lintas (berguna dalam aplikasi jaringan latency-sensitif seperti VoIP). Tuning sebelumnya dapat diterapkan pada Ethernet Interfaces, VPN, jembatan dan VPN bondings. Hal ini dimungkinkan untuk mengklasifikasikan lalu lintas dengan menggunakan Layer 7 filter yang memungkinkan Deep Packet Inspection (DPI) yang dapat berguna untuk membentuk VoIP dan aplikasi P2P.

- Proxy Server HTTP yang mampu memblokir halaman web yang mengandung virus. Fitur ini diimplementasikan dengan menggunakan antivirus ClamAV dan proxy server HAVP. Server proxy bekerja dalam modus transparent proxy, di mana, Anda tidak perlu mengkonfigurasi browser web pengguna untuk menggunakannya, tetapi permintaan http akan otomatis diarahkan ke proxy.

- Wireless Access Point dengan modus Multiple SSID dan VLAN dukungan dengan menggunakan kartu jaringan WiFi didasarkan pada chipset Atheros. Dengan kata lain, sebuah ZEROSHELL dengan satu kartu WiFi tersebut bisa menjadi IEEE 802.11a/b/g Access Point menyediakan otentikasi yang handal dan kunci dinamis pertukaran oleh 802.1X dan WPA protokol. Tentu saja, otentikasi berlangsung menggunakan EAP-TLS dan PEAP atas server RADIUS terpadu.

- Host-to-lan VPN dengan L2TP/IPsec di mana L2TP (Layer 2 Tunneling Protocol) dikonfirmasi dengan Kerberos v5 username dan password yang dikemas dalam IPsec dikonfirmasi dengan IKE yang menggunakan sertifikat X.509;

- Lan-to-lan VPN dengan enkapsulasi Ethernet datagrams di SSL / TLS terowongan, dengan dukungan untuk 802.1Q VLAN dan dikonfigurasi dalam ikatan untuk load balancing (kenaikan Band) atau toleransi kesalahan (meningkatkan kehandalan);

- Router dengan rute statis dan dinamis (RIPv2 dengan otentikasi teks MD5 atau polos dan Split Horizon dan algoritma Lookup Poisoned);

- 802.1d bridge Spanning dengan protokol pohon untuk menghindari loop bahkan di hadapan jalur berlebihan;

- 802.1Q LAN virtual (VLAN tagged);

- Firewall Packet Filter dan Stateful Packet Inspection (SPI) dengan filter yang berlaku di kedua routing dan bridging pada semua jenis interface termasuk VPN dan VLAN;

- Hal ini dimungkinkan untuk menolak atau membentuk lalu lintas P2P File Sharing dengan menggunakan ipp2p modul iptables di Firewall dan QoS Classifier;

- NAT untuk menggunakan LAN kelas privat alamat tersembunyi di WAN dengan alamat publik;

- TCP / UDP port forwarding (PAT) untuk menciptakan Virtual Server. Ini berarti bahwa server cluster nyata akan terlihat dengan hanya satu alamat IP (IP dari server virtual) dan setiap permintaan akan didistribusikan dengan algoritma Round Robin ke server nyata;

- Multizona DNS server dengan manajemen otomatis dari Resolusi Lookup dalam-addr.arpa;

- Multi subnet DHCP server dengan kemungkinan untuk memperbaiki IP tergantung pada alamat MAC klien;

- Client PPPoE untuk koneksi ke WAN melalui ADSL, DSL dan jalur kabel (memerlukan MODEM cocok);

- Dynamic DNS Client yang digunakan untuk dengan mudah mencapai host pada WAN bahkan ketika IP dinamis;

- NTP (Network Time Protocol) client dan server untuk menjaga jam tuan disinkronkan;

- Syslog Server untuk menerima dan katalogisasi sistem log dihasilkan oleh remote host termasuk sistem Unix, router, switch, titik akses WI-FI, printer jaringan dan lain-lain yang kompatibel dengan protokol syslog;

- Kerberos 5 otentikasi menggunakan KDC terpadu dan lintas-otentikasi antara alam;

- LDAP, NIS dan otorisasi RADIUS;

- Sertifikasi X509 Otoritas untuk mengeluarkan dan mengelola sertifikat elektronik;

- Unix dan Windows interoperabilitas Directory Active menggunakan LDAP dan Kerberos 5 otentikasi lintas alam.

ZEROSHELL tidak didasarkan pada distribusi yang sudah ada seperti misalnya Knoppix didasari pada Debian. Penulis telah menyusun seluruh perangkat lunak yang distribusi terdiri mulai dari source code di tar.gz atau tar.bz2 paket. Compiler gcc dan glibcs dari GNU telah disusun juga dan memiliki fase yang disebut bootstrap di mana mereka telah dikompilasi ulang sendiri kali. Ini telah diperlukan untuk mengoptimalkan compiler dan untuk menghilangkan setiap ketergantungan dari glibcs dari sistem yang kompilasi pertama berlangsung. Beberapa script inisialisasi, serta pedoman diikuti oleh penulis adalah dari Linux From Scratch. Untuk daftar perangkat lunak yang digunakan lihat di sini.

Subscribe to:

Posts (Atom)